サービスコンセプト

日々巧妙化するサイバー攻撃から企業資産を守り、より柔軟で生産性の高い業務環境を創出するには、高度な検知力とセキュリティ運用が不可欠です。

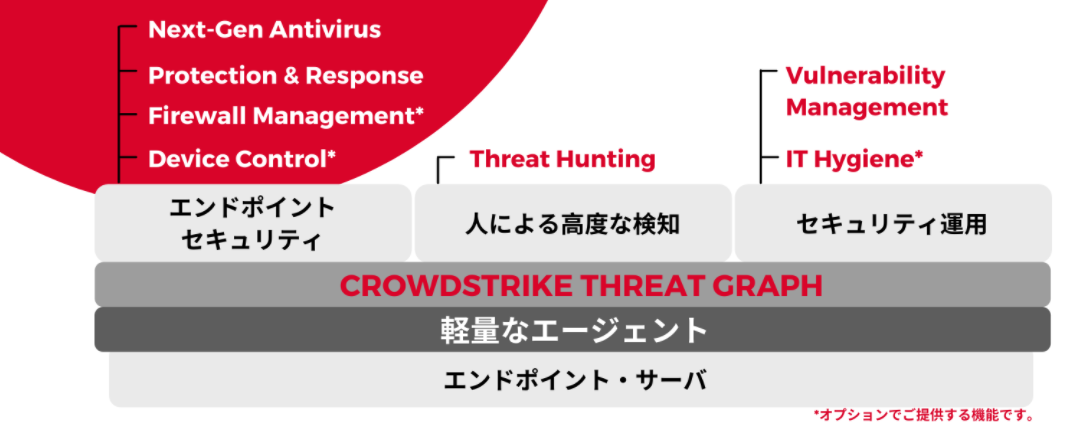

エンドポイントセキュリティ製品

人による高度な検知

セキュリティ運用

サービスの特長

エンドポイントプロテクションプラットフォームとして業界リーダーのCrowdStrike Falcon Platformを採用。 IIJAのセキュリティエンジニアがセキュリティ運用を支援します。

CROWDSTRIKE FALCON機能

CrowdStrikeが提供するFalconプラットフォームは、従来のセキュリティソリューションの限界を克服し、エンドポイントセキュリティの重要な要素をクラウドベースの1つのソリューションに統合しました。

-

オプションでご提供する機能です。

Next-Gen Antivirus

ふるまい検知も含むアンチウイルスで、既知の脅威だけでなく、未知の脅威も検知します。

Protection & Response

エンドポイントを継続的にモニタし、イベントを可視化してインシデント調査を可能にします。端末隔離などの対応もリモートで実施。

Device Control*

エンドポイントに接続されるUSBデバイスの利用状況を可視化し、ポリシーの設定によりUSBデバイスを制御。

Threat Hunting

CrowdStrikeのセキュリティエキスパートチームが24/365でCrowdStrikeに集められたデータを解析し、高度な攻撃を検知します。

Vulnerability Management

端末に内在する脆弱性と特定のパッチの適用の有無を可視化してリスト化することで管理を容易にします。

Firewall Management*

各エンドポイントのOSに付属するファイアウォールのポリシーの設定やログを統合的に管理します。

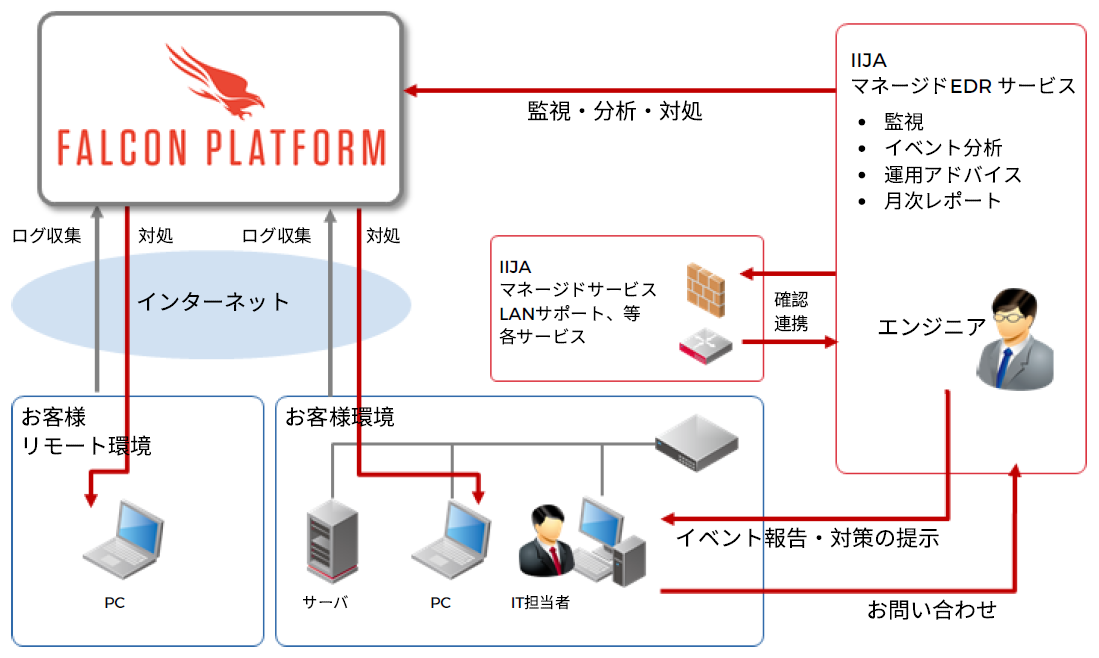

サービス提供イメージ

サービスタイプ

2つのサービスタイプからお客様の体制や運用状況に合わせて選択していただけます。

マネージドEDRサービスのメリット

セキュリティイベントを検知すると、IIJAのセキュリティエンジニアがセキュリティログの分析を行い、インシデントの発見、対策を提示します。(Advancedタイプ)

イベント発生時には、イベントの重大性により、あらかじめ合意された処置をリモートで実行します。(Standard/Advancedタイプ)

IIJAのマネージドサービスをご利用のお客様、IT運用サポートをご契約いただいているお客様は、お客様のIT環境を踏まえた上での統合的な対策提示、アドバイスをいたします。